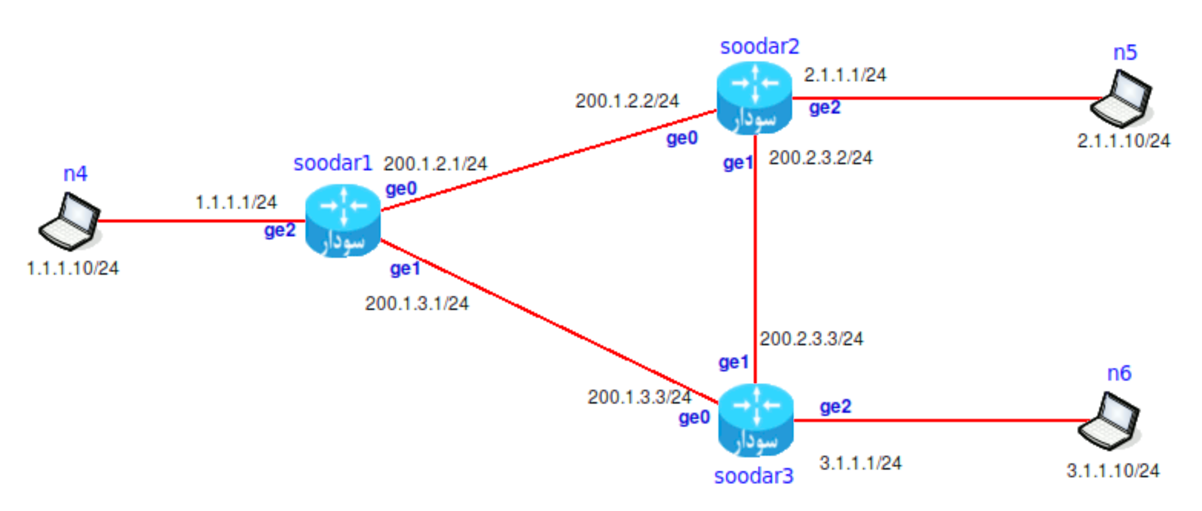

Static Route

پس از تنظیم ip در اینترفیس های روتر ها با اضافه کردن static Route ارتباط بین روتر ها و شبکه های آن ها را با یکدیگر تست می کنیم :

static Route در soodar1 :

soodar1# conf t

soodar1(config) #

soodar1(config) # ip route 2.1.1.0/24 200.1.2.2

soodar1(config) # ip route 3.1.1.0/24 200.1.3.3

static Route در soodar2 :

soodar2# conf t

soodar2(config) #

soodar2(config) # ip route 1.1.1.0/24 200.1.2.1

soodar2(config) # ip route 3.1.1.0/24 200.2.3.3

static Route در soodar3 :

soodar3# conf t

soodar3(config) #

soodar3(config) # ip route 1.1.1.0/24 200.1.3.1

soodar3(config) # ip route 2.1.1.0/24 200.2.3.2

با استفاده از اینترفیس هم به شکل زیر می توان static route اضافه کرد :

soodar3(config) # ip route 1.1.1.0/24 ge0

soodar3(config) # ip route 2.1.1.0/24 ge1

مشاهده جدول Routing

حال با استفاده از دستور زیر Route های اضافه شده را در هر روتر مشاهده می کنیم :

soodar1# sh ip route

or

soodar1# sh ip fib

or

soodar1# sh ip fib static

Codes: K - kernel route, C - connected, S - static, R - RIP,

O - OSPF, I - IS-IS, B - BGP, E - EIGRP, N - NHRP,

T - Table, v - VNC, V - VNC-Direct, A - Babel, D - SHARP,

F - PBR, f - OpenFabric,

> - selected route, * - FIB route, q - queued route, r - rejected route

S>* 2.1.1.0/24 [1/0] via 200.1.2.2, soo0, 00:00:18

S>* 3.1.1.0/24 [1/0] via 200.1.3.3, soo1, 00:00:09

نکته

۱. باید Route های تعریف شده در روتر ها اضافه شده باشند و با حرف S که نشانه static بودن آن هاست مشخص شده باشند.

۲. همچنین باید ارتباط شبکه های هر سه روتر با یکدیگر برقرار باشد . این ارتباطات با ping از شبکه های مختلف به یکدیگر تست می شود .

۳. با قطع کردن لینک بین ۱ و ۲ ارتباط بین 1.1.1.10 و 2.1.1.10 قطع شود چون route استاتیک است و update نمی شود.

static route در vrf

برای اضافه کردن route در vrf می توان به شکل زیر عمل کرد :

soodar3# conf t

soodar3(config) # vrf red

soodar3(config-vrf) # ip route 12.128.1.0/24 200.1.15.2

یا به شکل زیر

soodar3# conf t

soodar3(config) # ip route 12.128.1.0/24 200.1.15.2 vrf red

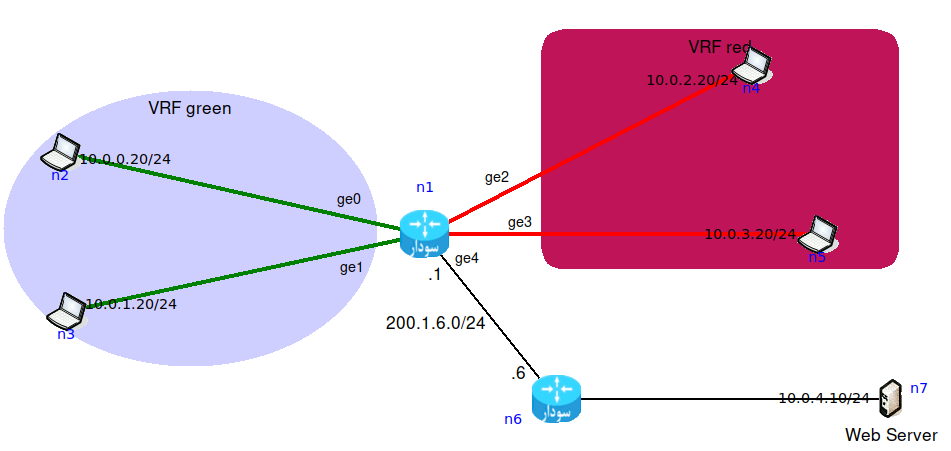

route leakage

ما با استفاده از vrf شبکه های جدا از هم در یک روتر می سازیم و ارتباطات آنها را از هم جدا می کنیم . گاهی اوقات لازم است در برخی کاربرد ها دسترسی به یک ip یا سرویس خاصی را در vrf دیگر به vrf فعلی بدهیم و این امکان را بدهیم که ارتباطی بین دو vrf جدا از هم برقرار کنیم . در این مواقع route leakage به کمک ما می آید .

فرض کنید در سناریوی زیر کاربران n2 , n3 در vrf green قرار دارند و کاربران n4 , n5 نیز در vrf red قرار دارند . این دو گروه با vrf از هم جدا شده اند و n2 , n3 با هم ارتباط دارند و n4, n5 نیز با هم . حال اگر بخواهیم دسترسی به سرور n7 برای این دو گروه فراهم سازیم باید از route-leakage استفاده کنیم زیرا در حالت معمول چون در vrf های green , red دسترسی به سرور فراهم نیست نمی توانند سرور را ببینند و از آن سرویس بگیرند . برای برقراری ارتباط بین دو vrf نیاز به route leakge داریم .

ابتدا تنظیمات مربوط به اینترفیس ها و vrf ها را به شکل زیر انجام می دهیم :

hostname n1

no zebra nexthop kernel enable

security passwords min-length 8

log syslog errors

log monitor

service password-encryption

no banner motd

!

no ntp

!

interface ge0 vrf green

ip vrf forwarding green

no shutdown

ip address 10.0.0.1/24

exit

!

interface ge1 vrf green

ip vrf forwarding green

no shutdown

ip address 10.0.1.1/24

exit

!

interface green vrf green

no ip address

no shutdown

exit

!

interface ge2 vrf red

ip vrf forwarding red

no shutdown

ip address 10.0.2.1/24

exit

!

interface ge3 vrf red

ip vrf forwarding red

no shutdown

ip address 10.0.3.1/24

exit

!

interface red vrf red

no ip address

no shutdown

exit

!

interface ge4

no shutdown

ip address 200.1.6.1/24

exit

!

end

hostname n6

service password-encryption

no zebra nexthop kernel enable

security passwords min-length 8

log syslog errors

log monitor

no banner motd

!

no ntp

!

ip route 0.0.0.0/0 200.1.6.1

!

interface ge0

no shutdown

ip address 200.1.6.6/24

exit

!

interface ge1

no shutdown

ip address 10.0.4.1/24

exit

!

end

تا به اینجای کار کاربران n2,n3 با یکدیگر در vrf green ارتباط دارند و کاربران n4,n5 در vrf red با یکدیگر در ارتباط هستند اما هیچ یک از کاربران به web server که در vrf default قرار دارد دسترسی ندارند.

حال به شکل زیر route leakage ها را تعریف می کنیم:

n1(config)# vrf green

n1(config-vrf)# ip route 10.0.4.10/32 200.1.6.6 nexthop-vrf default

ما در vrf green یک route اضافه کردیم بدین شکل که شبکه 10.0.4.10/32 را gateway 200.1.6.6 که از vrf default قابل دسترسی است route کند

برای vrf red هم همین طور اضافه می کنیم

n1(config)#vrf red

n1(config-vrf)# ip route 10.0.4.10/32 200.1.6.6 nexthop-vrf default

و در نهایت برای دسترسی به vrf های red و green از vrf default نیز route های زیر در vrf default اضافه می شود :

n1(configf)# ip route 10.0.0.20/32 ge0 nexthop-vrf green

n1(configf)# ip route 10.0.1.20/32 ge1 nexthop-vrf green

n1(configf)# ip route 10.0.2.20/32 ge2 nexthop-vrf red

n1(configf)# ip route 10.0.3.20/32 ge3 nexthop-vrf red

حال باید همه کاربران n2,n3,n4,n5 به n7 دسترسی داشته باشند و در عین حال n2, n3 نتوانند با n4,n5 ارتباط بگیرند و بالعکس